Celah Keamanan Tak Terduga pada Chip Bluetooth ESP32 | ini tanggapan Espressif

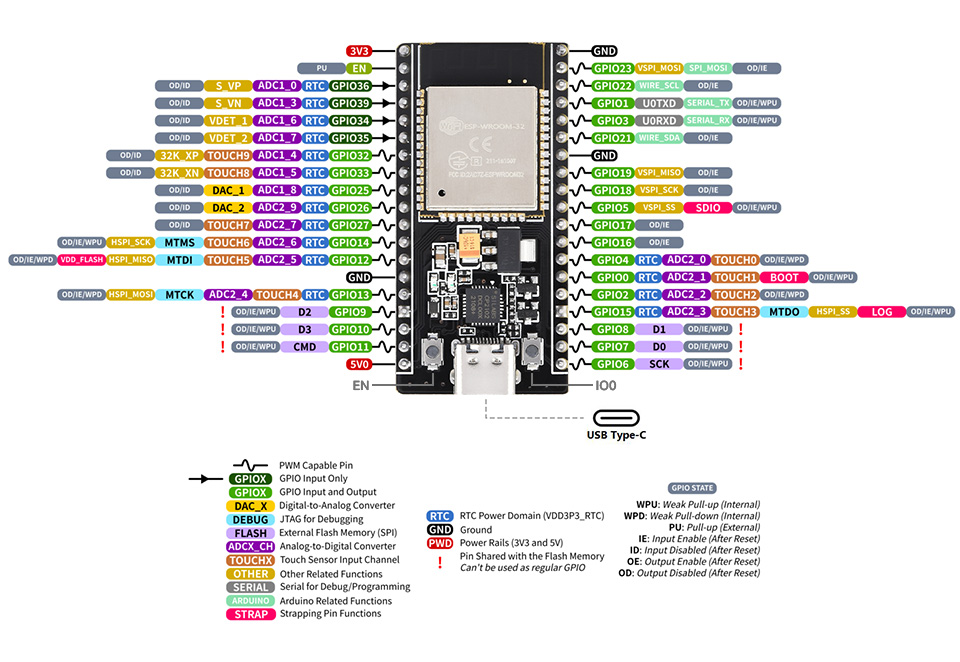

Sebuah studi dari Tarlogic berhasil mengidentifikasi kerentanan keamanan yang berasal dari fitur tersembunyi dalam chip ESPC32. Celah ini ditemukan melalui perintah tertentu pada Host-Controller Interface (HCI), yaitu antarmuka standar dalam teknologi Bluetooth yang berfungsi mengelola komunikasi antara chip dan sistem operasi perangkat.

Secara umum, HCI memungkinkan perangkat mengirimkan perintah serta menerima data dari chip Bluetooth. Namun, dalam kasus chip ESPC32, terdapat perintah khusus yang tidak tercantum dalam dokumentasi resmi milik Espressif. Menurut para peneliti, fitur tersembunyi ini memungkinkan:

- Menjalankan perintah tertentu secara langsung di perangkat berbasis ESPC32.

- Mengakses fungsi tambahan yang seharusnya tidak bisa dijalankan oleh pengguna umum.

- Mengambil data sensitif seperti informasi pribadi, kata sandi, dan data komunikasi.

Awalnya, peneliti menduga adanya “backdoor”—akses tersembunyi yang disengaja untuk tujuan tertentu. Namun, setelah dianalisis lebih lanjut, disimpulkan bahwa ini merupakan fitur tersembunyi yang memang secara teknis disematkan oleh produsen chip.

Chip Terjangkau dengan Sebaran Luas

ESPC32, chip buatan Espressif, sangat populer di kalangan produsen perangkat IoT karena harganya yang ekonomis—sekitar 2 dolar AS (sekitar Rp 32.754) per unit. Sejak 2023, lebih dari satu miliar unit chip ini telah digunakan di berbagai perangkat.

Keterjangkauannya menjadikan ESPC32 banyak digunakan di perangkat smart home, seperti:

- Speaker pintar dan asisten suara digital.

- Sistem keamanan rumah (kamera, sensor, dsb.).

- Alat kesehatan yang terkoneksi ke aplikasi.

- Perangkat pintar lainnya seperti lampu, saklar, dan termostat.

Namun, semakin luas penggunaan chip ini, semakin besar pula risiko keamanan. Jika fitur tersembunyi tersebut dimanfaatkan secara negatif, banyak perangkat bisa menjadi sasaran empuk bagi peretas yang ingin mencuri informasi pribadi pengguna.

Potensi Eksploitasi oleh Pelaku Kejahatan Siber

Menurut Tarlogic, penjahat siber dapat menggunakan perintah HCI untuk mengeksploitasi celah tersembunyi ini. Kemungkinan aksi yang bisa dilakukan meliputi:

- Menipu pengguna dengan membuat perangkat palsu yang menyerupai perangkat asli.

- Mengakses perangkat lain yang terhubung melalui chip ESPC32, seperti ponsel atau komputer.

- Mencuri data penting seperti kredensial login, riwayat komunikasi, hingga data finansial.

- Menguping percakapan pribadi maupun bisnis.

Lebih mengkhawatirkan lagi, serangan ini bisa terjadi bahkan saat perangkat tidak terhubung ke internet, artinya ancaman tetap ada meskipun perangkat dalam kondisi offline.

Langkah Pencegahan untuk Pengguna

Walaupun belum ada tanggapan resmi dari Espressif, pengguna perangkat IoT bisa mengambil beberapa langkah untuk mengurangi risiko:

- Cek apakah perangkat menggunakan chip ESPC32, dan pantau pembaruan keamanan dari produsen perangkat.

- Gunakan perlindungan tambahan seperti VPN atau firewall.

- Nonaktifkan Bluetooth dan WiFi jika tidak digunakan.

- Gunakan kata sandi yang kuat serta aktifkan autentikasi dua faktor.

- Awasi lalu lintas jaringan untuk mendeteksi aktivitas mencurigakan.

Penemuan ini memperlihatkan bahwa keamanan dalam ekosistem IoT masih menjadi tantangan serius. Dengan jumlah chip ESPC32 yang digunakan secara masif, celah ini bisa menimbulkan dampak besar jika tidak ditangani dengan cepat.

Selama belum ada tanggapan resmi dari pihak Espressif, pengguna diimbau untuk meningkatkan kewaspadaan. Tindakan pencegahan seperti memperbarui firmware secara berkala dan memonitor aktivitas perangkat sangat disarankan untuk meminimalkan risiko.

Di sisi lain, komunitas keamanan siber dan peneliti teknologi diharapkan terus menyelidiki dan mengembangkan solusi agar potensi ancaman ini dapat ditanggulangi sebelum berdampak lebih luas.

Tanggapan dari pihak espressi

Tanggapan Espressif atas Klaim Backdoor dan Perintah Tidak Terdokumentasi pada Bluetooth Stack ESP32

Shanghai, China

10 Maret 2025

Baru-baru ini, beberapa media melaporkan siaran pers yang menyebutkan bahwa chip ESP32 memiliki "backdoor". Espressif ingin memanfaatkan kesempatan ini untuk memberikan klarifikasi kepada para pengguna dan mitra kami.

Sebagian media mengangkat kembali siaran pers dari tim riset Tarlogic yang awalnya menyebut adanya "backdoor" pada chip ESP32. Namun, perlu dicatat bahwa siaran pers asli tersebut telah diperbaiki secara faktual oleh Tarlogic, dan istilah "backdoor" telah dihapus. Sayangnya, tidak semua pemberitaan media telah diperbarui untuk mencerminkan koreksi ini. Oleh karena itu, Espressif ingin memberikan penjelasan yang lebih jelas terkait hal ini.

Temuan yang Sebenarnya

Fitur yang ditemukan adalah perintah debug yang disertakan untuk tujuan pengujian. Perintah-perintah ini merupakan bagian dari implementasi Espressif terhadap protokol HCI (Host Controller Interface) yang digunakan dalam teknologi Bluetooth. Protokol ini digunakan secara internal dalam produk untuk komunikasi antar lapisan Bluetooth. Untuk informasi teknis lebih lanjut, silakan baca blog teknis kami.

Poin Klarifikasi Utama

-

Perintah Debug Internal: Perintah ini ditujukan untuk pengembang dan tidak dapat diakses dari jarak jauh. Praktik penggunaan perintah internal seperti ini bukanlah hal yang tidak biasa.

-

Tidak Ada Akses Jarak Jauh: Perintah-perintah ini tidak dapat dipicu melalui Bluetooth, sinyal radio, maupun internet. Artinya, perintah tersebut tidak menimbulkan risiko pengambilalihan perangkat ESP32 dari jarak jauh.

-

Dampak Keamanan: Meskipun perintah debug ini ada, mereka sendiri tidak menimbulkan risiko keamanan terhadap chip ESP32. Meski begitu, Espressif tetap akan merilis pembaruan perangkat lunak untuk menghapus perintah-perintah yang tidak terdokumentasi ini.

-

Lingkup Dampak: Jika ESP32 digunakan sebagai aplikasi mandiri dan tidak terhubung ke chip host yang menjalankan BLE host, maka perintah HCI tersebut tidak akan terekspos dan tidak menimbulkan ancaman keamanan.

-

Chipset yang Terpengaruh: Perintah-perintah ini hanya ada pada chip ESP32 dan tidak ditemukan pada seri chip ESP32-C, ESP32-S, maupun ESP32-H.

Komitmen Espressif

Espressif selalu mengutamakan keamanan dan terus berupaya meningkatkan keamanan produk kami secara berkelanjutan. Kami memiliki Proses Penanganan Insiden Keamanan Produk (Product Security Incident Response Process) yang didukung oleh program bug bounty yang telah berjalan sejak 2017. Program ini memberikan imbalan bagi peneliti keamanan yang bekerja sama dengan kami untuk menemukan dan memperbaiki potensi celah, guna meningkatkan keamanan seluruh ekosistem.

Espressif juga menyampaikan apresiasi kepada komunitas peneliti keamanan atas klarifikasi yang cepat bahwa temuan tersebut bukan merupakan backdoor. Pengungkapan yang bertanggung jawab dan dukungan berkelanjutan dari komunitas sangat membantu pengguna dalam menilai risiko keamanan secara tepat dan menjaga integritas perangkat mereka.

Kami juga menyarankan para pengguna untuk selalu menggunakan firmware resmi dan rutin melakukan pembaruan guna memastikan perangkat mereka mendapatkan patch keamanan terbaru. Jika ada pertanyaan, silakan hubungi saluran dukungan resmi Espressif.

Berikut adalah rangkuman saran dari artikel tersebut secara keseluruhan, baik dari sisi peneliti maupun dari pihak Espressif:

✅ Saran dari Peneliti (Tarlogic) & Praktik Keamanan untuk Pengguna:

-

Periksa apakah perangkat menggunakan chip ESP32.

Jika iya, penting untuk memantau pembaruan keamanan dari produsen perangkat. -

Gunakan perlindungan tambahan seperti VPN dan firewall.

Ini membantu mengamankan komunikasi antara perangkat IoT dan jaringan. -

Nonaktifkan Bluetooth dan Wi-Fi saat tidak digunakan.

Mengurangi risiko akses tidak sah ketika perangkat dalam keadaan idle atau tidak terhubung ke internet. -

Gunakan kata sandi yang kuat dan aktifkan autentikasi dua faktor.

Ini memperkuat keamanan akun dan perangkat yang terhubung. -

Pantau lalu lintas jaringan dan aktivitas perangkat.

Untuk mendeteksi aktivitas mencurigakan atau potensi peretasan sejak dini.

✅ Saran dari Espressif (Pihak Produsen Chip):

-

Tidak panik, karena perintah debug tidak dapat diakses dari jarak jauh.

Mereka menekankan bahwa tidak ada risiko akses jarak jauh melalui Bluetooth, radio, atau internet. -

Gunakan firmware resmi dan lakukan pembaruan rutin.

Ini memastikan perangkat selalu mendapatkan patch keamanan terbaru. -

Percayakan penanganan keamanan pada jalur resmi Espressif.

Espressif menyarankan pengguna untuk menghubungi dukungan resmi jika ada kekhawatiran atau pertanyaan.

? Kesimpulan Saran Utama:

- Waspada, tapi tidak panik. Celah yang ditemukan bukan backdoor, melainkan fitur debug internal.

- Amankan perangkat IoT kamu dengan kebiasaan digital yang baik.

- Selalu perbarui firmware dan gunakan versi resmi dari produsen.

- Pantau terus informasi dari produsen dan komunitas keamanan.

sumber :